از اغتشاشات پس از انتخابات ایران به عنوان پوششی برای یکی از حملات استاکسنت استفاده شد

در حمله ویروس استاکسنت، پنج شرکت مختلف در ایران آلوده شده بودند. این شرکتها قطعات صنعتی تولید میکردند و بدون اینکه بدانند، ناقل این ویروس میشدند و موجب انتشار آن در سطح وسیع شدند. این شیوع به نطنز هم کشیده شد و تاسیسات آنجا را آلوده کرد.

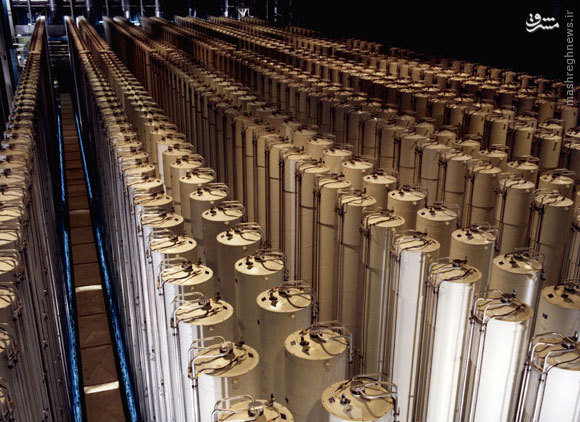

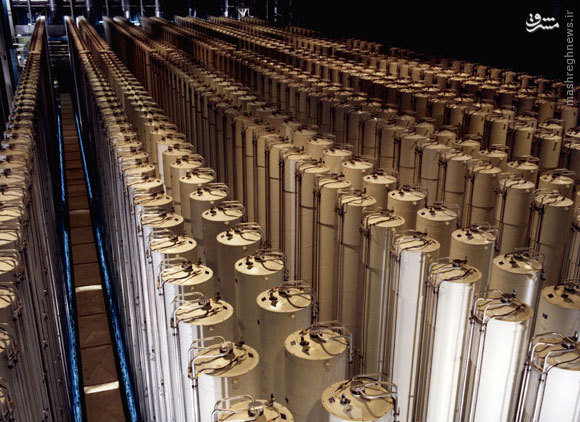

بر اساس نظر کارشناسان شرکت "سیمانتک" که اطلاعات تکمیلی و گستردهای را درباره استاکسنت منتشر کردند، هدف سازندگان این کرم رایانهای، خرابکاری در تأسیسات غنیسازی اورانیوم نطنز در ایران بوده است. خبرگزاری فاکسنیوز و سایر رسانههای آمریکایی اواخر ماه مه سال 2012 اعلام کردند که استاکسنت مستقیماً به دستور اوباما رئیسجمهور آمریکا طراحی، ساخته و راهاندازی شده است.

به رغم این اعترافات، در همان زمان نیز بسیاری از کارشناسان و تحلیلگران معتقد بودند که تنها آمریکا نیست که در ساخت و به کارگیری استاکسنت دست داشته است. روزنامه اتریشی "استاندارد" ماه ژوئیه سال 2013، به نقل از ادوارد اسنودن اعلام کرد که این بدافزار با همکاری مشترک آمریکا و اسرائیل ساخته شده است.

تصویر ماهوارهای از موقعیت تأسیسات هستهای نطنز

پیشتر و در تاریخ 16 ژانویه 2011 میلادی، روزنامه نیویورک تایمز در مقالهای تصریح کرده بود که "اسرائیل استاکسنت را در مرکز اتمی دیمونا و بر روی سانتریفیوژهایی مشابه آنچه که ایران در تأسیسات غنیسازی اورانیوم نطنز دارد، با موفقیت آزمایش کرده است." با این حال، آنگونه که بیبیسی گزارش میدهد، اسرائیل و آمریکا هیچگاه به طور رسمی دست داشتن در ساخت و انتشار استاکسنت را تأیید نکردهاند.

بنابر اظهارنظر کارشناسان شرکت سیمانتک، این بدافزار سیستمهایی را هدف قرار داده بود که دارای فرکانسی در بازه 800 تا 1200 هرتز بودند. دستگاههای صنعتی با این مشخصات بسیار محدود هستند و غالباً در تاسیسات غنیسازی اورانیوم استفاده میشوند. البته هدف استاکسنت را نمیتوان تمام نیروگاههای هستهای ایران دانست، به این دلیل که با توجه به عاملهایی که در شناسایی هدف این بدافزار نقش داشتهاند، تأسیسات غنیسازی نطنز تنها مرکزی است که میتوانسته هدف احتمالی این کرم رایانهای قرار گیرد.

شیوه خرابکاری این بدافزار به این شکل بوده است: ابتدا فرکانسهای مبدل را تا بالاتر از 1400 هرتز بالا میبرد و سپس آن را تا کمتر از 2 هرتز پایین میآورد و سپس آن را فقط برای بالاتر از 1000 هرتز تنظیم میکرد. در اصل، این بدافزار سرعتی را که موتور با آن کار میکند، به هم میریخت که میتوانست منجر شود هر اتفاقی بیفتد، از جمله اینکه کیفیت محصول پایین بیاید، اصلاً محصولی تولید نشود، و یا خرابی فیزیکی در موتور به وجود بیاید.

بر اساس آمار کشورهای آلوده شده با استاکسنت، کارشناسان معتقدند طراحان این بدافزار یک منطقه جغرافیایی خاص را مدنظر داشتهاند و گزارش مجله "بیزنس ویک" نیز حاکی از آن است که هدف از طراحی این بدافزار، دستیابی به اطلاعات صنعتی و هستهای ایران بوده است. استاکسنت برای جلوگیری از شناسایی شدن، از امضای دیجیتال شرکت "ریلتک" استفاده میکرد. با این حال، طبق گزارشها، آنتیویروسی گمنام به نام "ویبیای 32" برای اولین بار متوجه فعالیت این کرم رایانهای شد.

پایگاه اینترنتی شرکت سیمانتک با انتشار گزارشی آماری، نشان داد که چگونه ایران، هدف اصلی حمله این بدافزار بوده است. طبق این گزارش، طی روزهای اولیه انتشار استاکسنت، ایران با 58.85 درصد آلودگی، بزرگترین میزان آلودگی به این کرم رایانهای را داشته است. دومین کشور از نظر میزان آلودگی، اندونزی بوده که درصد آلودگی غیرقابل مقایسهای با ایران داشت: 18.22 درصد.

با وجود این حمله همهجانبه، وزیر ارتباطات ایران در آبان ماه سال 1389، اعلام کرد که رایانههای آلوده شده به این ویروس در تأسیسات هستهای کشور، شناسایی و پاکسازی شدهاند. وی همچنین اظهار کرد که منشأ ورود این کرم رایانهای به ایران، نه از طریق شبکه اینترنت، بلکه از طریق حافظههای جانبی بوده که افرادی از خارج از کشور به ایران آورده و بدون بررسی لازم به کامپیوترهای داخل ایران متصل کردهاند. همچنین خبرگزاری "دویچه وله" به نقل از هفتهنامه آلمانی "اشپیگل" در مقالهای این احتمال را مطرح کرده بود که استاکسنت، ناخواسته و توسط کارشناسان شرکت "اتم استروی اکسپورت" روسیه از طریق یک حافظه جانبی فلش به رایانههای نیروگاه اتمی بوشهر منتقل شده باشد.

اخیرا

نیز اخباری منتشر شد مبنی بر این که محققان موفق شدهاند با ردپایی که

استاکسنت از خود به جا گذاشته است، شرکتهایی را شناسایی کنند که این کرم

رایانهای از طریق آنها خود را به تأسیسات هستهای نطنز رسانده است.

شرکتهای آلوده شده قبل از تأسیسات نطنز شامل شرکتهای "فولاد"، "به پژوه"،

"گروه صنعتی ندا" و "کالا الکتریک" میشود.

صرفنظر از اینکه منشأ این بدافزار چه بوده و یا اینکه چگونه به رایانههای حساس ایران وارد شده است، مدارکی که بعدها درباره دست داشتن آمریکا و اسرائیل در ساخت و انتشار این بدافزار به دست آمد، دور جدیدی از تقابل سایبری را بین ایران و غرب آغاز کرد.

در خصوص این کرم رایانهای با "کیم زتر" نویسنده کتاب "شمارش معکوس تا روز صفر: استاکسنت و بهکارگیری اولین سلاح دیجیتال دنیا" گفتگو کرده است. متن مصاحبه مشرق با این کارشناس "امنیت سایبری" به شرح زیر است.

"کیم زتر" نویسنده کتاب "شمارش معکوس تا روز صفر"

لطفاً توضیح مختصری درباره استاکسنت بدهید.

"استاکسنت" یک ویروس یا کرم رایانهای بود که حول و حوش سال 2007 یا 2008 منتشر شد. هدف آن رایانههای ایرانی بودند که سانتریفیوژها را در تاسیسات هستهای نطنز کنترل میکردند. طراحی استاکسنت برخلاف ویروس یا کرمهای معمول که اطلاعاتی مانند رمز کارت اعتباری یا رمز عبور رایانهها را سرقت میکنند، به صورتی بود که میخواست از حیطه نرمافزار وارد حیطه سختافزار شود و مستقیماً به سانتریفیوژها آسیب وارد کند و عملیات خرابکارانه انجام دهد. بدینصورتکه به رایانه اصلی که سرعت و پیستونها را تنظیم میکند، حمله کرد.

انگیزه شما از نوشتن کتاب چه بود؟ مسلماً موضوعی که برای نوشتن انتخاب کردهاید، حساسیت زیادی دارد. آیا در جریان جمعآوری اطلاعات و نوشتن کتاب، با مشکلی هم روبهرو شدید؟

من در سال 2010 به گزارشنویسی درخصوص استاکسنت روی آوردم. در مراحل اولیه به عمق اهمیت این مسئله پی نبرده بودم و درواقع اکثر خبرنگاران آمریکایی همین وضع را داشتند. چهار ماه زمان برد تا صنف خبرنگاران آمریکا به ضرورت و اهمیت مسئله پی ببرند. من طی این مدت گزارشهای خبری مختلفی درباره همین موضوع منتشر کردم. ماه نوامبر 2010 زمانی بود که کاملاً بر مسئله و حیطه کاربرد استاکسنت احاطه یافتیم و متوجه شدیم به یک کشور حمله کرده و اسرائیل و آمریکا پشت قضیه بودهاند. اما آن چیزی که باعث شد در این زمینه کتابی به نگارش درآورم این نبود که انتشار این ویروس فقط یک حمله بوده است، چون این حمله اولین هجوم از این نوع نبود. استاکسنت در را به روی حملات مشابه باز کرد و به نوعی در حکم مشروعیت بخشیدن به حملاتی از این سنخ علیه کشوری است که با آن مناقشه سیاسی دارند. از طرفی، یک مسابقه تسلیحاتی دیجیتالی میان کشورهای مختلف به راه انداخت تا قابلیتهای دیجیتالی خود را بالا ببرند و از قافله آمریکا، اسرائیل، روسیه و چین عقب نمانند.

پروژه استاکسنت در آمریکا در زمره پروژههای طبقهبندی شده و محرمانه است. ازاینرو برای گردآوری اطلاعات با مشکلاتی روبهرو بودم. آمریکا هیچگاه بهطور رسمی مسئولیت درست کردن و انتشار این ویروس را برعهده نگرفت. بااینحال مسئولان دولتی با ایما و اشاره این مطلب را تأیید میکردند. گزارش اولیهای که "نیویورکتایمز" منتشر کرد حاوی برخی اطلاعات نادرست بود. توانستم با استفاده از "کد" طراحی ویروس، بسیاری از ایرادهای این گزارش را برطرف کنم. از این اطلاعات میتوان فهمید استاکسنت چطور کار میکند، اما نمیتوان از آنها نتیجه گرفت که چه کسی پشت ماجراست. با اینحال این مطلب روشن است که مهارت و پیچیدگی که در ساخت و انتشار این ویروس بهکاررفته، نیاز به تیمی قوی و حرفهای دارد. این موضوع تا حدی کسانی را که ممکن است در این پروژه دخیل باشند، مشخص میکند.

گفتید که این بدافزار برای حمله به تأسیسات ایران ساختهشده بود. دشواری ساختن چنین ویروسی به چه حد است؟ تیم سازنده چقدر باید تخصص داشته باشد و این کار چه هزینههایی به دنبال داشته است؟

مستحضر هستید که یک نوجوان سیزده چهارده ساله هم میتواند یک ویروس عادی را در خانه خود برنامهنویسی کند. یعنی اگر بخواهید کارهای عادی مثل سرقت رمز ورود را انجام دهید، بسیار آسان است. اما این ویروس بسیار پیشرفتهتر است. راحتترین کار در این پروژه، مرحله منتشر کردن آن بوده است. پیچیدگی اصلی در کدنویسی برنامهای است که بخش کنترلی رایانه اصلی را بهدست گیرد. هدف این بدافزار سامانه کنترل صنعتی بوده که توسط شرکت آلمانی "زیمنس" ساخته شده است. تنها عده معدودی قادر به طراحی چنین سیستم پیشرفتهای هستند. آنها باید نقاط آسیبپذیر تأسیسات و چگونگی بهرهگیری از آنها را دقیقاً میدانستند و بدون اینکه شناخته شوند به مدت یک سال در سیستمها بمانند و به اهدافشان دست یابند. این میشود که تکنسینهای تاسیسات هستهای تاثیرات و خرابیها را میبینند، اما نمیتوانند به منبع مشکل پی ببرند و نمیدانند که همه اینها کار یک بدافزار است.

از طرفی، کدبندی به صورتی است که نمیتوان الگوی مشخصی از خرابیها پیدا کرد، بدینمعنیکه در جریان حمله، یکسری از سانتریفیوژها آلوده میشوند و در حمله دیگر سانتریفیوژهای دیگری. یکی دیگر از کارهای هوشمندانه سازندگان استاکسنت این بود که طراحی بدافزار این اجازه را میداد که همزمان با پیادهسازی عملیات خرابکارانه، نتایج و دادههای خاصی به مرکز رصد فرستاده میشد. نکته جالب این است که استاکسنت جریان عادی اطلاعات روی مانیتور را ضبط کرده و حین انجام عملیات خرابکارانهاش آنرا روی صفحهنمایش نشان میداد. با این وضع، مسئول بخش مانیتورینگ متوجه تغییرات در سیستم نمیشد.

آیا این موضوع آسیبپذیر بودن ایران را میرساند یا اینکه اگر چنین اتفاقی برای کشورهایی چون چین و روسیه اتفاق میافتاد، آنها هم کاری از پیش نمیبردند؟

جلد کتاب "شمارش معکوس تا روز صفر: استاکسنت و بهکارگیری اولین سلاح دیجیتال دنیا"

آیا همکاری شرکتهای آلمانی در این پروژه الزامی بود؟

خیر، بدون آلمانیها نیز استاکسنت پیش میرفت. باید توجه داشت که حملات در طی چند مرحله صورتگرفته است. دستکم چهار بار استاکسنت به تأسیسات حمله کرده است. نخستینبار در اواخر سال 2007 حملهای اتفاق افتاد. آن نسخه از ویروس زیاد قابلیت انتشار نداشت و تنها یکسویه این کار را انجام میداد. این همان چیزی بود که "گام هفتم پروژه فایل" لقب گرفت که بخشی از برنامه زیمنس برای کنترل سامانههای صنعتی بود. یکسویه بودن انتشار ویروس این مطلب را میرساند که حملهکنندگان به نحوی با تأسیسات آشنایی و دسترسی نزدیک داشتند.

در مراحل بعدی حمله بهویژه در سال 2010 که حین آن، پروژه استاکسنت لو رفت، بیش از 3 میلیون دستگاه در سراسر جهان به این ویروس آلوده شدند. این لو رفتن نشان میدهد که حملهکنندگان دسترسی قبلی که داشتند را از دست داده بودند. در آن حمله، پنج شرکت مختلف در ایران آلوده شده بودند. این شرکتها قطعات صنعتی تولید میکردند و بدون اینکه بدانند، ناقل این ویروس میشدند و موجب انتشار آن در سطح وسیع شدند. این شیوع به نطنز هم کشیده شد و تاسیسات آنجا را آلوده کرد.

همین اواخر، ایران به یکی از بازرسان آژانس بینالمللی انرژی اتمی اجازه ورود نداد. از قضا این بازرس آمریکایی بود. همانطورکه گفتید این ویروس باید به نحوی از سوی کسی منتشر میشد که دسترسی مستقیم داشت. آیا ایران حق دارد که در خصوص ورود و خروجها محتاطتر عمل کند؟

باید منظورم را واضحتر بیان کنم. در مرحله اول انتشار ویروس، نیاز به یک ناقل بوده که دسترسی مستقیم داشته است. این ناقل شاید بدون اینکه خودش خبر داشته باشد، ویروس را منتشر کرده است. اما نکته حائز اهمیت، انتخاب آگاهانه این شخص یا سازمان است. طراحان حتماً میدانستند که ناقل، به تاسیسات دسترسی دارد. در حملات بعدی، دسترسی به آن شخص یا سازمان یا دستگاه را از دست دادند و مجبور شدند از شرکتها و راههای دیگر وارد شوند. ایران نهایتاً در نوامبر 2010 فهمید که استاکسنت در کار "مبدلهای فرکانسی" اختلال ایجاد میکند که چرخش سانتریفیوژ را کنترل میکند. اینشدکه پنج، شش روز سایت نطنز را بست تا رایانههای آلوده را پاک کند.

زمانیکه چنین حملاتی لو میروند، قربانیان نسبت به روش بهکار رفته آگاه میشوند و سعی میکنند تدابیری بیندیشند که چنین اتفاقاتی دوباره نیفتد. ایران و دیگر کشورهایی که از تاسیسات مشابه استفاده میکنند، اکنون در زمینه خرید تجهیزات و تست و رصد تاسیسات احتیاط بیشتری به خرج میدهند.

درجه تخریبی که این اقدامات داشتهاند تا چه حد بوده است و برای منطقه میتواند چه خطراتی به دنبال داشته باشد؟

این بستگی دارد به طراحی ویروس و میزان دسترسی حملهکنندگان به تاسیسات. بهعنوان نمونه، تاسیسات هستهای آمریکا تدابیر امنیتی متعددی دارند. ازاینرو ممکن است یک دستگاه آلوده شود، ولی لزوماً این آلودگی منجر به بروز یک بحران هستهای نمیگردد. همچنین اگر بخواهیم صرفاً سیستم برق را مختل کنیم یا ژنراتورها را از کار بیندازیم، نتیجه اولیه و مستقیم فاجعهبار نخواهد بود، اما اثر ثانوی یا نتیجه متعاقب است که میتواند مخاطرهآمیز باشد. بااینحال صرف مختل کردن سیستمها چارهساز نیست، بلکه باید این کار بی سروصدا انجام شود.

این سیاست به چه معناست که آمریکا و غرب درعینحالیکه از تاسیسات هستهای بازدید و بازرسی میکنند و مذاکره میکنند، یک جنگ سایبری علیه ایران به راه انداختهاند؟

برخی بر این باورند که اگر ایران کارهایی را که از آمریکا و غرب برمیآید نمیدید، پای میز مذاکره نمینشست. البته به نظرم، استاکسنت لزوماً مؤثرترین روشی نبود که آمریکا برای فشار بر ایران از آن استفاده کرد. اقدامات هماهنگ و جمعی، اهرم فشار آمریکا بود: تحریمها که تنگنای اقتصادی ایجاد کرد، تحرکات دیپلماتیک و خرابکاریهای دیگری به جز استاکسنت هم وجود داشت. غرب دو دیدگاه دراینخصوص دارد: نخست گروهی که با اینگونه اقدامات موافقند. آنها میگویند اگر ایران به سمت تولید سلاح هستهای میرفت، این اقدامات به شیوهای مسالمتآمیزی جلوی آنرا میگرفت. گروه دیگر کسانی هستند که میگویند این عملیات خرابکارانه ممکن است بقیه دنیا را به آمریکا بدبین کند.

با درنظر گرفتن این نکته که تنها کشوری که علیه یک ملت از بمب اتمی استفاده کرده آمریکا بوده است، درصورتیکه ایران برای از کار انداختن برنامه تسلیحاتی هستهای آمریکا، به این کشور حمله سایبری میکرد، فکر میکنید عکسالعمل مردم آمریکا چه بود؟

گمان میکنم این بستگی دارد به تاثیری که این جنگ سایبری خواهد داشت. باید بدانیم که حمله سایبری آمریکا به تاسیسات ایران هیچ تلفاتی درپی نداشته است. ازطرفی، ایران هم تمایلی به پاسخ دادن به این حمله نشان نداده است. احمدینژاد، آمریکا و اسرائیل را فقط در صحبتهای خود مقصر شناخت، اما هیچ اقدام عملی به عنوان واکنش صورت نداد و این موضوع به نظرم به این خاطر است که استاکسنت تبعات وحشتناکی بهوجود نیاورده بود. اگر این بدافزار منجر به انفجار میشد و شماری جان خود را از دست میدادند، نظر و رفتار مردم تفاوت میکرد.

واقعیت این است که چنین چیزی به وقوع نپیوسته و خطمشی اصلی آمریکا این است که چنانچه به ما حمله کنید، باید منتظر پاسخ باشید. ازاینرو، فکر میکنم که پاسخ هم باید در حد حمله باشد. با همه این تفاسیر، پیشبینی واکنش مردم آمریکا به حمله سایبری و احتمالی ایران به تاسیسات هستهای کشورشان دشوار است.

در همان مقطعی که استاکسنت فعال بود، چند تن از دانشمندان هستهای ایران نیز ترور شدند. این موضوع را چطور میبینید؟

باید خاطر نشان کنم که آمریکا هرگونه دست داشتن در این قضیه را رد کرده است. البته هنوز معلوم نیست که آیا انفجاری در تاسیسات هستهای رخ داده است یا خیر و یا اینکه چه کسی میتواند پشت آن قضایا باشد. ازاینرو واکنش نشان دادن به حملاتی که به روشنی معلوم نیست از سوی چه کسی و کدام کشور یا کشورها صورتگرفته، دشوار است.

اگر مطلب خاص دیگری هست که بخواهید درباره کتابتان بگویید، لطفاً بفرمایید.

چندین مسئله در این کتاب بهطور همزمان دنبال میشود. درواقع نشان میدهد چطور محققان غربی بهوجود این ویروس پی برده و آنرا تحلیل کردند. همانطورکه مستحضرید ایران در ابتدا از وجود استاکسنت بیخبر بود. این قضایا افقهای تازهای از فعالیتهای محققان امنیت الکترونیکی را نشان داد که صرفاً به ایجاد امنیت برای کاربرانشان نمیپردازند، بلکه ممکن است از عملیات مخفی دولتشان علیه یک کشور دیگر پرده بردارند.

با این وضع نهتنها شیوههای جنگ و ابزارهای آن "نرم" شده، بلکه نقش و ماهیت محققان امنیتی حوزه رایانه دستخوش تغییر و دگرگونی شده است. در یک نزاع دیجیتال، این تنها رایانههای حساس تاسیسات هستهای نیستند که در خط مقدم قرار دارند، بلکه همه رایانههایی که به اینترنت متصل هستند نیز همین وضعیت را دارند.

بحث جالب دیگری که در کتاب آمده راجعبه شرکتهای ایرانی است که آلوده به ویروس شدند. در کتاب، چگونگی طراحی این ویروس و رسیدنش به تاسیسات هستهای ترسیم شده است. جالب اینجاست که یکی از حملات خاص که در سال 2009 صورت پذیرفت، دقیقاً بعد از انتخابات ریاستجمهوری سال 2009 در ایران بود. کسانی که پشت پروژه بودند، از آشوب و درگیریها استفاده کرده و سیستمها را با آسودگی خاطر آلوده کردند.

این ویروس به رایانههای دیگر در سراسر جهان نیز سرایت کرد. دلیل این موضوع را چه میدانید؟

این اتفاق در سال 2010 افتاد، زمانی که نسخه جدیدی از ویروس که مکانیسم انتشارش دچار تغییر شده بود، منتشر شد. همین باعث شد از کنترل خارج شده و رایانههای بسیاری را آلوده کند. ازآنجاکه دسترسی مستقیمشان را در ایران از دست دادند، این شیوه را برگزیدند.

آیا میتوان گفت که ایران از ماجرا باخبر شده و ارتباط آنها را قطع کرد، اما نتوانست خود ویروس را پاکسازی کند؟

خیر. گمان نمیکنم این موضوع صحت داشته باشد استاکسنت حتی با آنتیویروسهای معمولی و رایج در بازار هم به راحتی قابل شناسایی نبود. این نشان میدهد که بدافزار تا چه حد در مخفی شدن پیشرفته بوده است. یک شرکت بلاروسی که مشتریانی در ایران داشت، برای نخستینبار از وجود این بدافزار باخبر شد. داستان از اینجا شروع شد که رایانه برخی از مشتریانش دچار مشکل شده بود. چند نفر از محققان آنجا مسئول حل مشکل شدند، ازاینرو ازراهدور رایانهها را چک کردند و متوجه این ویروس شدند. البته در ابتدا نتوانستند آنرا از بین ببرند. اینشدکه علناً حضور این ویروس را در فضای اینترنت مطرح کردند، شاید دیگر کارشناسان امنیتی بتوانند آنرا آنالیز کرده و پاکسازی کنند. در این میان، کمپانی "سیمانتک" مسئله را بهدست گرفت و موفق شد پس از چهارماه ویروس را مهار کند.