مستندی از آخرین عملیات آمریکا و اسرائیل برای توقف برنامه هستهای ایران پیش از برجام + عکس

مدیر وقت سیا در اتاق عملیات با اوباما و بایدن رودررو شد و توضیح داد که برنامه به یکباره از دستشان در رفته است. بایدن در یکی از جلسات به سبک مشهور خودش عصبانی شد و اسرائیلیها را مقصر دانست.

گروه وبگردی باشگاه خبرنگاران جوان - یک مستند آمریکایی که چند روز پیش اکران آن به صورت عمومی شروع شده است، نشان میدهد که آمریکا، رژیم صهیونیستی و انگلیس عملیاتی سری برای از بین بردن بخش زیادی از زیرساختهای ایران بدون پرتاب هیچ بمبی داشته اند.

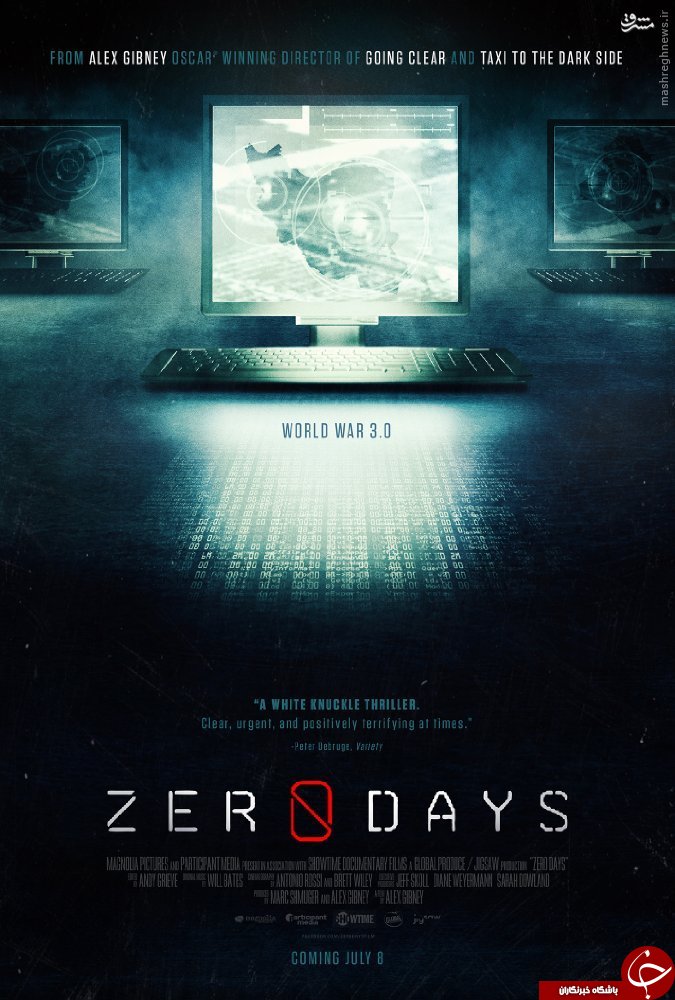

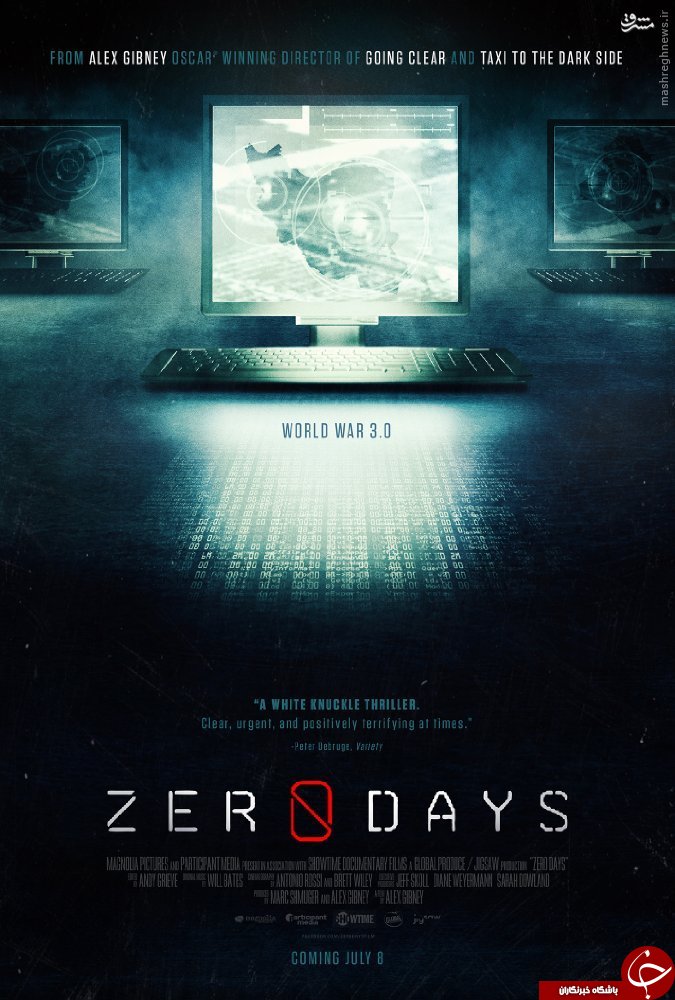

در فیلم مستند «روزهای صفر» (Zero Days) که کارگردان آمریکایی، «آلکس گیبنی» آن را تهیه کرده، اطلاعات درباره این عملیات سری با اسم رمز «نیترو زئوس» برای اولین بار افشا شده است. مشرق این مستند را به صورت ترجمه و خلاصه در قالب گزارش ارائه کرده است.

پوستر مستند «روزهای صفر»

پرسیدن سؤال درباره استاکسنت از مقامات غربی، ناامیدکننده است، دقیقاً مانند پرسیدن سؤال از پادشاه درباره جامه جدیدش! حتی بعد از آنکه این سلاح سایبری در رایانههای سراسر دنیا نفوذ کرد، باز هم هیچکس حاضر نبود درباره این کرم یا خطرات آن صحبت کند. اما چه نکتهای درباره استاکسنت وجود داشت که در عین افشا، از همه مخفی مانده بود؟ شاید درون خود این ویروس میشد سر نخی پیدا کرد.

استاکسنت از اولین دقایقی که متخصصان امنیت سایبری با آن برخورد کردند به یک معمای پیچیده و کاملاً متمایز تبدیل شد. بعد از آنکه برخی کاربران ایرانی اتفاقات مشکوک و غیرعادی در رایانههایشان را به شرکتهای سازنده آنتیویروس گزارش دادند، تحقیقات به طور طبیعی درباره این نرمافزار تخریبگر آغاز شد. با این حال، بررسیها خیلی زود خبر از ویروسی کاملاً پیچیده و «حرفهای» دادند.

«رالف لانگنر» مشاور امنیتی سیستمهای کنترل در اینباره میگوید: «شوکه شده بودیم. [آنچه میدیدیم] فراتر از همه ترسها و کابوسهایمان بود. این حس در ادامه هم وجود داشت. هرچه بیشتر تحلیل و تحقیق میکردیم، مسئله برایمان عجیب و غریبتر میشد.» «لیام اومورچو» عضو تیم واکنش امنیتی شرکت «سیمانتک» توضیح میدهد: «ما هر روز آنقدر بدافزار میبینیم که میتوانیم با یک نگاه [درباره یکی از آنها] بگوییم: این یکی خیلی بد است، بدون آنکه نیازی به تحقیقات بیشتر داشته باشیم. درباره استاکسنت همینگونه بود. وقتی به کد این ویروس نگاه میکردیم، همه جایش پر از «بد» بود. از همان لحظه اول با صدها سؤال بیپاسخ مواجه شدیم.»

«اریک چیین» همکار اومورچو در ادامه صحبتهای وی میگوید: «ما به این نتیجه رسیدیم که باید از روشی استفاده کنیم که به آن میگوییم «تحلیل عمیق.» در این روش هر صفر و یکی را به طور جداگانه بررسی میکنیم تا بفهمیم چه [انگیزهای] پشت آن است. درباره تهدیدهای امنیتی عادی، این کار تنها چند دقیقه زمان میبرد. اما درباره استاکسنت، ماهها گذشت و تنها به مرحلهای به نام «پیلود» (حداکثر توانایی) رسیده بودیم، یعنی میدانستیم هدف از ساخت این ویروس چه بوده است.»

حجم کد استاکسنت 20 برابر کدهای معمولی بدافزار بود و در عین حال تقریباً هیچ باگی درون آن وجود نداشت. این وضعیت بیاندازه نادر است. کدهای بدافزار همیشه باگهایی درون خود دارند. با این وجود، استاکسنت فرق میکرد. کد آن کاملاً فشرده بود و هر بخشی از آن کاری را انجام میداد؛ به درستی.

«اریک چیین» عضو تیم واکنش امنیتی شرکت «سیمانتک»

یکی از جنبههایی که استاکسنت را با بقیه بدافزارها متفاوت میکرد، استفاده آن از «آسیبپذیری روز صفر» بود. وجود این آسیبپذیری به آن معناست که کاربر رایانه هدف برای قربانی شدن نیازی نیست هیچ کاری انجام بدهد؛ نه دانلود یک فایل و نه اجرای هیچ فایلی. این روش حمله از یک آسیبپذیری در نرمافزاری استفاده میکند که روی رایانه هدف نصب شده است و هنوز هیچ پچ یا راهحلی برای آن عرضه نشده است. به این ترتیب هیچکس جز سازنده بدافزار از حمله به رایانه هدف باخبر نمیشود.

آسیبپذیریهای روز صفر بسیار ارزشمند هستند، چون از یک سو به سازندگان بدافزار اجازه نفوذ در هر سیستمی را میدهند و از سوی دیگر اگر کسی این آسیبپذیریها را کشف کند میتواند هر یک از آنها را به ارزش صدها هزار دلار به سازنده نرمافزار اصلی بفروشد. استاکسنت نه از یک آسیبپذیری روز صفر، بلکه از 4 آسیبپذیری استفاده میکرد، اتفاقی که نه تا پیش از استاکسنت و نه بعد از آن دیگر مشاهده نشده است. این یعنی ارزش استاکسنت دستکم نیم میلیون دلار بود. همه شواهد نشان میداد یک نفر یا حتی یک گروه تبهکار پشت ساخت این بدافزار نیستند.

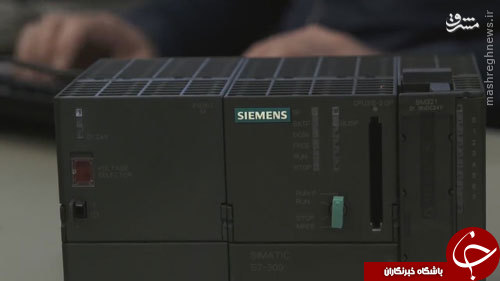

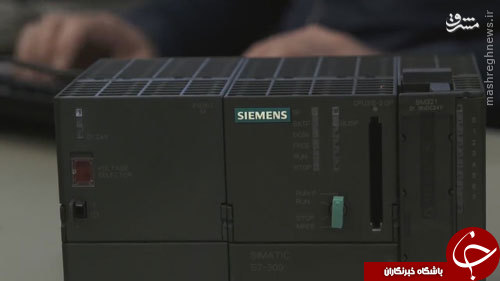

تحقیقات بیشتر درباره روش حمله استاکسنت به هدف نشان میداد که برای ساخت این بدافزار از جاسوسهای واقعی استفاده شده است. دسترسی به برخی از مجوزهای لازم در دو کمپانی مجزا در تایوان نیاز به عبور فیزیکی از چندین در، تأیید هویت از طریق اثر انگشت چند نفر، و همزمان استفاده از چند رمز عبور بود. تحقیقات بیشتر درباره استاکسنت نشان داد که هدف از ساخت این بدافزار، یک دستگاه کاملاً خاص است که شرکت «زیمنس» آن را تولید میکند. این دستگاه در رده «پیالسی»ها یا «کنترلگر منطقی برنامهپذیر» قرار میگرفت.

پیالسیها رایانههای کوچکی هستند که به تجهیزات فیزیکی مانند پمپ، والو کنترل، یا موتور متصل میشوند و کارشان روشن و خاموش کردن و کنترل سرعت تجهیزات یا کارهایی از این دست است. پیالسیها در تجهیزات زیرساختی از نیروگاههای برق گرفته تا کارخانهها و از تجهیزات کنترل ترافیک گرفته تا تجهیزات ارتباطاتی کاربرد دارند. بنابراین هدف از طراحی استاکسنت حمله به بخشی مهم از زیرساختهای یک کشور بود. هدف استاکسنت آنقدر خاص بود که این بدافزار رایانههای قربانی را به طور کامل بررسی میکرد و اگر تشخیص میداد یک رایانه، هدفش نیست، به آن کاری نداشت.

تحقیقات نشان داده بود هدف استاکسنت برخی کنترلگرهای خاص ساخت زیمنس هستند

استاکسنت کشورهای مختلفی را درگیر کرد، از آمریکا و استرالیا گرفته تا انگلیس و آلمان و فرانسه و سراسر اروپا. بنابراین هیچکس نمیدانست که آیا این بدافزار زمان خاصی را در نظر دارد تا در آن برق کل دنیا را قطع کند یا کاری مشابه این انجام دهد. شرکتهای امنیتی تمام تلاش خود را میکردند تا این بمب ساعتی را قبل از انفجار، خنثی کنند. در این میان، یک نکته توجه همه را جلب کرد. ایران بیشترین شمار قربانیان استاکسنت را داشت. تا قبل از این، هیچ تهدید امنیت سایبری دیگر وجود نداشت که هدف اصلیاش ایران بوده باشد.

کارشناسان امنیت سایبری برای حل این معادله به اخبار ژئوپلتیک روز مراجعه کردند و دیدند چندین انفجار در خطوط لوله انتقال گاز ایران رخ داده که هیچ توجیهی برای آنها وجود ندارد. همزمان ترور دانشمندان هستهای ایران در اوج خود بود. تحقیقات بیشتر و کمک یک داوطلب از هلند نشان داد که هدف استاکسنت سیستمهای کنترلگر صنعتی در ایران هستند که به طور خاص فرکانس را در تأسیسات هستهای ایران کنترل میکنند.

«دیوید سنگر» متخصص امنیت سایبری و جاسوسی درباره تحقیقاتش راجع به استاکسنت توضیح میدهد: «به خاطر محرمانه بودن این عملیات، سخنگوهای رسمی دولتی نه تنها نمیتوانستند درباره آن صحبت کنند، بلکه خودشان هم چیزی درباره آن نمیدانستند.» تحقیقات سنگر او را به سرنخهایی در میان آمریکاییها، اسرائیلیها و اروپاییها رساند، چون چنانکه خود او میگوید: «[استاکسنت] به وضوح بزرگترین و تخصصیترین نمونه از استفاده یک یا دو دولت از سلاح سایبری برای اهداف تهاجمی بود.» سنگر در ادامه توضیح میدهد که چگونه بررسیهای تاریخیاش او را به سرنخهای بیشتری رسانده است: «ایران چگونه اولین رآکتور هستهایش را به دست آورد؟ ما [آمریکاییها] آن را به این کشور دادیم؛ در زمان شاه.»

«گری سیمور» هماهنگکننده کاخ سفید در امور کنترل تسلیحاتی و سلاحهای کشتار جمعی میگوید: «در دوران دولت نیکسون، آمریکا اصرار زیادی به حمایت از برنامه هستهای شاه داشت. همچنین شواهدی وجود دارد که نشان میدهد شاه به فکر دستیابی به سلاحهای هستهای هم افتاده بود، چون میدید همه او را به عنوان «پلیس خلیج فارس» تشویق و تهییج میکنند.» بعد از انقلاب اسلامی در ایران، نقشه آمریکاییها عوض شد و مقامات این کشور به سراسر دنیا رفتند و هر کسی را که فکر میکردند ممکن است فناوری و دانش هستهای را در اختیار ایران بگذارد متقاعد کردند تا حتی فناوری صلحآمیز هستهای را هم به ایران ندهد. با این حال، «عبدالقدیر خان» که او را پدر برنامه هستهای پاکستان دانستهاند، از دست آمریکاییها در رفت.

اولین رآکتور هستهای را آمریکاییها به شاه ایران اهدا کردند، کسی که بعدها درصدد ساخت سلاح هستهای هم برآمد

تحقیقات درباره ارتباط آمریکا و اسرائیل به عنوان سرسختترین مخالفان برنامه هستهای ایران ادامه پیدا کرد. با این وجود، هنوز هم نه درون کد استاکسنت و نه در اظهارات مقامات آمریکایی و اسرائیلی هیچ مدرک قطعیای وجود نداشت که ساخت این بدافزار را به واشنگتن و تلآویو نسبت دهد. بنابراین باید راهی پیدا میشد تا با مخفی ماندن هویت افرادی که مصاحبه میشدند، اطلاعات دقیقتری در اینباره از آنها دریافت شود.

اولین سؤال از یکی از منابع آژانس امنیت ملی در اینباره این بود که «چرا با وجود آنکه همه ما میدانیم استاکسنت چه بود، هدفش چه بود و چه کسی آن را ساخت و به کار برد، هنوز هم هیچکس درباره آن صحبت نمیکند؟» جواب این منبع این بود: «شاید شما آنقدری اطلاعات در اینباره ندارید که فکر میکنید دارید.» وی توضیح میدهد که اگرچه میخواهد درباره این عملیات توضیحات بدهد، اما قرار نیست افشاگری کند، چون به آژانس امنیت ملی اعتقاد دارد و نمیخواهد مانند اسنودن عمل کند.

وی سپس ادامه میدهد دلیل اینکه میخواهد روشنگری کند این است که مردم درباره استاکسنت و استفاده آمریکا از این سلاح سایبری اطلاعات غلطی دارند و این اطلاعات باید اصلاح شود، چون هزینه اشتباه درباره این موضوع بیش از حد زیاد است: «ما [آژانس امنیت ملی] [ساخت و بهکارگیری] استاکسنت را انجام دادیم. این یک واقعیت است. [استاکسنت] یک عملیات عظیم چندملیتی و بینسازمانی بود. در آمریکا، سیا، آژانس امنیت ملی و فرماندهی سایبری ارتش بودند. در انگلیس از «ستاد ارتباطات دولت» استفاده کردیم. اما شریک اصلی ما اسرائیل بود. آنجا موساد مسئول این عملیات بود و ابعاد فنی را واحد 8200 [معادل آژانس امنیت ملی در اسرائیل] به عهده داشت. اسرائیل کلید واقعی حل این معادله است.»

منبع آژانس امنیت ملی با اشاره به اینکه درون آژانس هیچکس از نام استاکسنت برای اشاره به پروژه استفاده نمیکرد بلکه به آن «بازیهای المپیک» میگفتند، میگوید سانتریفیوژهای «پی1» مشابه آنچه که در ایران وجود داشت، در آمریکا مورد آزمایش قرار گرفتند و با این بدافزار به آنها حمله شد تا اطمینان حاصل شود که در این سانتریفیوژها با استفاده از استاکسنت تخریب میشوند. رژیم صهیونیستی هم در مرکز تحقیقات هستهای خود در دیمونا همین آزمایشها را انجام داده بود. وقتی جورج بوش در «اتاق وضعیت» کاخ سفید تکههای سانتریفیوژ تخریب شده را از روی میز برداشت، به این نتیجه رسید که این پروژه ارزش انجام را دارد. وی سپس دستور انجام عملیات را داد.

منبع آژانس امنیت ملی میگوید نام رمزی استاکسنت، «بازیهای المپیک» بوده است

به محض روی کار آمدن اوباما در سال 2008، صحبتها درباره جدی گرفتن «دفاع سایبری» بالا گرفت، اما هرگاه درباره تهاجم سایبری سؤال میشد، ناگهان همه سکوت میکردند. هیچکس حرفی در اینباره نمیزد. با این حال، بخشی از اسنادی که اسنودن افشا کرد نشان میداد بخش مهمی از بودجه تصویبی دولت اوباما برای برنامههای سایبری به حمله اختصاص داشت و نه به دفاع. این اسناد به خوبی نشان داد که استاکسنت صرفاً مرحله اول از تلاشهای بسیار گستردهتر دولت آمریکا برای ایجاد نوعی کاملاً جدید از سلاحهای جنگی بوده است.

چیین توضیح میدهد: «استاکسنت تنها یک پیشرفت و تحول در زمینه بدافزار نبود، بلکه یک انقلاب در زمینه تهدیدهای سایبری بود. اکثر تهدیدهای امنیتی قبلی توسط یک اپراتور در نقطهای از دنیا کنترل میشدند. اینها دستگاه شما را آلوده میکردند، اما بعد با اپراتور خود تماس میگرفتند و کسب تکلیف میکردند. اپراتور میتوانست به آنها بگوید: «به این فولدر برو و این فایل را برای من بفرست و دستگاه بعدی را آلوده کن» و غیره. استاکسنت نمیتوانست از این قابلیت استفاده کند، چون دستگاههای هدفش در شبکهای کار میکردند که به اینترنت اتصال نداشت.»

با این وجود، این تصور که چون یک شبکه داخلی در یک نیروگاه برق یا پالایشگاه به اینترنت متصل نیست، پس امکان ندارد مورد حمله قرار بگیرد، توهم محض است. منبع آژانس امنیت ملی میگوید: «اولین باری که میخواستیم کد [بدافزار] را وارد [دستگاههای هدف در] نطنز کنیم، از عوامل انسانی استفاده کردیم؛ شاید عوامل سیا یا به احتمال زیاد عوامل موساد؛ تیم ما در اینباره اطلاعی نداشت. تمرکز ما بر این بود که کد را به گونهای بنویسیم تا وقتی وارد نطنز شد، بتواند به طور مستقل وظیفه خود را انجام بدهد.» یکی دیگر از پیامدهای این استقلال این بود که هیچکس نمیتوانست بعد از ورود بدافزار به دستگاه هدف، جلوی حمله را بگیرد یا اجرای آن را متوقف کند. بنابراین سازندگان این بدافزار تصمیم قطعی برای تخریب دستگاههای هدف گرفته بودند.

نقش اوباما در اینباره چه بود؟ وی به اتاق وضعیت میرفت و نقشههای غولپیکری از تأسیسات غنیسازی نطنز را جلوی خود باز میکرد. سپس طراحان استاکسنت برای او توضیح میدادند که چه پیشرفتهایی کردهاند و از او میخواستند تا اجازه مرحله بعدی حمله را صادر کند. رئیسجمهور آمریکا طی یکی از این دیدارها به دستیاران خود گفته بود نگران آن است که وقتی اخبار این حمله سایبری به ایران [و دست داشتن آمریکا در آن] منتشر میشود، چینیها، روسها و دیگران از آن به عنوان بهانهای برای حمله به آمریکا استفاده کنند. بنابراین وی نگرانیهایی داشت، اما این نگرانیها آنقدر بزرگ نبودند که مانع از اجرای نقشههایش شوند.

اوباما شخصاً بر اجرای پروژه استاکسنت نظارت داشت و دستور آن را صادر کرده بود

سال 2010 تصمیمی مبنی بر تغییر کد استاکسنت اتخاذ شد. منبع آژانس امنیت ملی در اینباره میگوید: «عوامل انسانی ما میگفتند همیشه قادر نیستند بروزرسانیهای کد را وارد نطنز کنند. بنابراین به ما گفتند باید روشی سایبری برای ورود کد به نطنز ابداع کنیم. روش ورود به سیستم بسیار حساس بود. اگر به اندازه کافی تهاجمی نبود، نمیتوانست به درون سیستم نفوذ کند و اگر بیش از حد تهاجمی بود، ممکن بود [بدافزار بیش از اندازه] گسترش پیدا کند و در نتیجه کشف شود.»

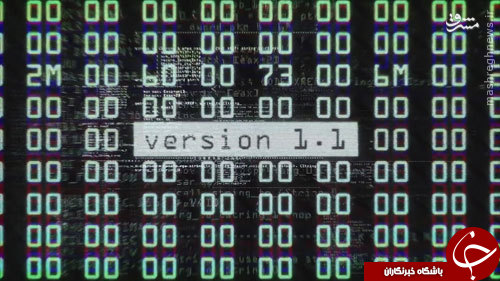

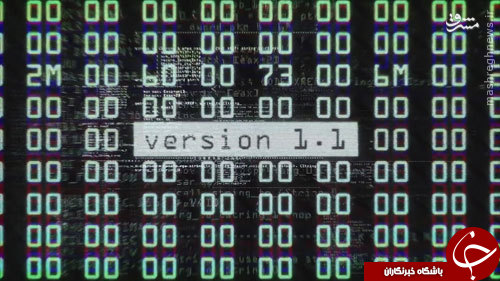

یکی از بخشهایی که در کد استاکسنت وجود داشت و توجه تحلیلگران را جلب کرد، بخشی بود که نشان میداد کد کنونی نسخه 1.1 از استاکسنت است. بنابراین نسخههای قبلی هم وجود داشت و چه بسا نسخههای بعدی هم در راه بود. وقتی کد نسخه 1.1 با کد بدافزارهای قبلی مقایسه شد، نسخههای پیشین استاکسنت نیز کشف شد. این نسخهها به هیچ عنوان به اندازه نسخه 1.1 تهاجمی نبودند. چیین میگوید: «اولاً، انسانها در یک دستگاه قربانی باید برخی عملیاتها را انجام میدادند تا بدافزار بتوانند به دستگاههای دیگر منتقل شود. دوماً، نسخههای قبلی نتوانسته بودند وارد شبکه نطنز شوند. و سوماً احتمالاً توان تخریبی نسخههای قبلی به اندازه کافی نبوده و نتوانسته سازندگان را راضی کند.»

با این وجود، منبع آژانس امنیت ملی در واکنش به این عقیده که نسخههای اولیه استاکسنت نتوانستهاند وارد نطنز شوند، این عقیده را «مزخرف» میخواند و توضیح میدهد: «ما همیشه میتوانستیم وارد نطنز شویم. حتی نسخههای اولیه بازیهای المپیک هم میتوانستند این کار را بکنند. [دلیل تغییر کند این بود که] آنچه آژانس امنیت ملی انجام میداد همیشه آرام و زیرکانه بود، اما مشکل اینجا بود که واحد 8200، اسرائیلیها، دائماً به ما فشار میآوردند تا هجومیتر باشیم.»

نسخه 1.1 استاکسنت به خاطر پیشرفتهایی که داشت و تلاش در جهت اینکه به تنهایی بتواند عملیات انجام دهد، بالأخره سر و صدا ایجاد کرد و توجه شرکتهای امنیت سایبری را به خود جلب نمود. وقتی دهها هزار دستگاه آلوده به استاکسنت بررسی شدند تا منبع گسترش این بدافزار پیدا شود، مشخص شد که اولین دستگاههای آلوده شده 5 دستگاه بودند که همگی در داخل ایران قرار داشتند. همه این دستگاهها متعلق به شرکتهایی بودند که در زمینه کنترل صنعتی فعالیت میکردند و هر 5 شرکت با تأسیسات نطنز مرتبط بودند.

ویروسی که به تأسیسات هستهای ایران حمله کرد، نسخهای از یک پروژه عظیم توسط دولت آمریکا برای ایجاد جنگ سایبری بود

«یوسی ملمان» نویسنده کتاب «جاسوسان مخالف آرماگدون» که حدود 30 سال در زمینه اطلاعات و جاسوسی در اسرائیل تحقیق کرده، میگوید: «موساد وظیفه انتقال ویروس [به درون نطنز] را به عهده داشت. «میر داگان» مدیر موساد، تحت فشار زیادی از سوی نتانیاهو بود تا [هر چه سریعتر] نتایج را به او گزارش بدهد.»

اظهارات منبع آژانس امنیت ملی در اینباره کمی متفاوت است: «اسرائیلیها کد طراحی شده ما برای نفوذ را گرفتند و آن را تغییر دادند. سپس به طور مستقل و بدون آنکه موافقت ما را جلب کنند، کد جدید را اجرایی کردند. سال 2010 حدوداً همان زمانی که شروع به کشتن دانشمندان ایرانی کردند، کد جدید اسرائیلیها هم وارد کار شد. این کد به جای آنکه خود را مخفی کند، شروع به خاموش کردن رایانهها کرد و طبیعتاً افراد هم متوجه شدند. از آنجایی که [اسرائیلیها] عجله داشتند، دردسرساز شدند. ویروس به دستگاههای دیگر گسترش پیدا کرد و به تمام دنیا رسید.»

افرادی که پشت این پروژه بودند، از جمله «لئون پانتا» مدیر وقت سیا بار دیگر در اتاق وضعیت با اوباما و جو بایدن معاون اول او رودررو شدند و توضیح دادند که برنامه به یکباره افسارگسیخته شده و از دستشان در رفته است. بایدن در یکی از جلسات به سبک مشهور خودش عصبانی شد و اسرائیلیها مقصر دانست. وی گفت حتماً اسرائیلیها بودهاند که کد را تغییر دادهاند و موجب گسترش آن شدهاند. اوباما به مقامات ارشد دولتش گفت: «شما به من گفته بودید این [بدافزار] از شبکه [نطنز] خارج نخواهد شد، اما شد. گفتید ایرانیها هرگز نخواهند فهمید که کار، کار آمریکا بوده است، اما فهمیدند. گفتید [این پروژه] تأثیر گستردهای روی برنامه هستهای آنها خواهد گذاشت، اما نگذاشت.»

برنامه هستهای ایران پس از حمله استاکسنت نه تنها متوقف نشد، بلکه با شتاب بیشتری پیش رفت

برنامه هستهای ایران طبق گزارشهای آژانس بینالمللی انرژی اتمی بعد از ترور دانشمندان هستهای و حمله استاکسنت و تشدید تحریمهای اقتصادی، اگرچه مدت کوتاهی با مشکل مواجه شد، اما به سرعتی باورنکردنی پیشرفت کرد و حتی سرعت پیشرفتش به طور چشمگیری بیشتر از قبل شد.

یکی از نکات مهم در این مستند این است که آمریکاییها هیچگاه تا کنون به استفاده از یک سلاح سایبری اعتراف نکردهاند؛ با این وجود، به لطف اسنادی که اسنودن افشا کرده، میدانیم که سال 2012 اوباما دستورنامهای صادر و در آن برخی از شرایطی را بیان کرد که سلاحهای سایبری تحت آن شرایط امکان استفاده را دارد. با این حال، نکته اینجاست که هرگونه استفاده از سلاح سایبری نیاز به امضای رئیسجمهور دارد. این ضرورت در دنیای فیزیکی تنها برای یک مورد دیگر در دولت آمریکا وجود دارد: استفاده از سلاح هستهای.

در این مستند مشخص شد که استاکسنت ساخته آمریکا و اسرائیل بوده و هدفی جز تخریب برنامه هستهای ایران نداشته است. اکنون سؤالی که مطرح است، اینکه چرا هنوز هم کسی از آمریکاییها طلب عذرخواهی، غرامت و به طور کلی جبران این حمله سایبری را نمیکند؛ همچنین این سوال نیز مطرح است، با وجود این که مسئولان و کارشناسان هسته ای توانستند جلوی حمله سایبری توسط ویروس استاکسنت را بگیرند، اما چرا هیچ اثر تصویری حتی یک مستند از این موفقیت مهم دانشمندان هسته ای ساخته نشده است؟

منبع: مشرق

انتهای پیام/

در فیلم مستند «روزهای صفر» (Zero Days) که کارگردان آمریکایی، «آلکس گیبنی» آن را تهیه کرده، اطلاعات درباره این عملیات سری با اسم رمز «نیترو زئوس» برای اولین بار افشا شده است. مشرق این مستند را به صورت ترجمه و خلاصه در قالب گزارش ارائه کرده است.

پوستر مستند «روزهای صفر»

پرسیدن سؤال درباره استاکسنت از مقامات غربی، ناامیدکننده است، دقیقاً مانند پرسیدن سؤال از پادشاه درباره جامه جدیدش! حتی بعد از آنکه این سلاح سایبری در رایانههای سراسر دنیا نفوذ کرد، باز هم هیچکس حاضر نبود درباره این کرم یا خطرات آن صحبت کند. اما چه نکتهای درباره استاکسنت وجود داشت که در عین افشا، از همه مخفی مانده بود؟ شاید درون خود این ویروس میشد سر نخی پیدا کرد.

ترور دانشمندان و حمله به برنامه هستهای ایران با ویروس استاکسنت تنها بخشی از اقدامات خرابکارانه آمریکا و اسرائیل برای جلوگیری از پیشرفت ایران در زمینه هستهای بوده است

استاکسنت از اولین دقایقی که متخصصان امنیت سایبری با آن برخورد کردند به یک معمای پیچیده و کاملاً متمایز تبدیل شد. بعد از آنکه برخی کاربران ایرانی اتفاقات مشکوک و غیرعادی در رایانههایشان را به شرکتهای سازنده آنتیویروس گزارش دادند، تحقیقات به طور طبیعی درباره این نرمافزار تخریبگر آغاز شد. با این حال، بررسیها خیلی زود خبر از ویروسی کاملاً پیچیده و «حرفهای» دادند.

«رالف لانگنر» مشاور امنیتی سیستمهای کنترل در اینباره میگوید: «شوکه شده بودیم. [آنچه میدیدیم] فراتر از همه ترسها و کابوسهایمان بود. این حس در ادامه هم وجود داشت. هرچه بیشتر تحلیل و تحقیق میکردیم، مسئله برایمان عجیب و غریبتر میشد.» «لیام اومورچو» عضو تیم واکنش امنیتی شرکت «سیمانتک» توضیح میدهد: «ما هر روز آنقدر بدافزار میبینیم که میتوانیم با یک نگاه [درباره یکی از آنها] بگوییم: این یکی خیلی بد است، بدون آنکه نیازی به تحقیقات بیشتر داشته باشیم. درباره استاکسنت همینگونه بود. وقتی به کد این ویروس نگاه میکردیم، همه جایش پر از «بد» بود. از همان لحظه اول با صدها سؤال بیپاسخ مواجه شدیم.»

«اریک چیین» همکار اومورچو در ادامه صحبتهای وی میگوید: «ما به این نتیجه رسیدیم که باید از روشی استفاده کنیم که به آن میگوییم «تحلیل عمیق.» در این روش هر صفر و یکی را به طور جداگانه بررسی میکنیم تا بفهمیم چه [انگیزهای] پشت آن است. درباره تهدیدهای امنیتی عادی، این کار تنها چند دقیقه زمان میبرد. اما درباره استاکسنت، ماهها گذشت و تنها به مرحلهای به نام «پیلود» (حداکثر توانایی) رسیده بودیم، یعنی میدانستیم هدف از ساخت این ویروس چه بوده است.»

حجم کد استاکسنت 20 برابر کدهای معمولی بدافزار بود و در عین حال تقریباً هیچ باگی درون آن وجود نداشت. این وضعیت بیاندازه نادر است. کدهای بدافزار همیشه باگهایی درون خود دارند. با این وجود، استاکسنت فرق میکرد. کد آن کاملاً فشرده بود و هر بخشی از آن کاری را انجام میداد؛ به درستی.

«اریک چیین» عضو تیم واکنش امنیتی شرکت «سیمانتک»

یکی از جنبههایی که استاکسنت را با بقیه بدافزارها متفاوت میکرد، استفاده آن از «آسیبپذیری روز صفر» بود. وجود این آسیبپذیری به آن معناست که کاربر رایانه هدف برای قربانی شدن نیازی نیست هیچ کاری انجام بدهد؛ نه دانلود یک فایل و نه اجرای هیچ فایلی. این روش حمله از یک آسیبپذیری در نرمافزاری استفاده میکند که روی رایانه هدف نصب شده است و هنوز هیچ پچ یا راهحلی برای آن عرضه نشده است. به این ترتیب هیچکس جز سازنده بدافزار از حمله به رایانه هدف باخبر نمیشود.

آسیبپذیریهای روز صفر بسیار ارزشمند هستند، چون از یک سو به سازندگان بدافزار اجازه نفوذ در هر سیستمی را میدهند و از سوی دیگر اگر کسی این آسیبپذیریها را کشف کند میتواند هر یک از آنها را به ارزش صدها هزار دلار به سازنده نرمافزار اصلی بفروشد. استاکسنت نه از یک آسیبپذیری روز صفر، بلکه از 4 آسیبپذیری استفاده میکرد، اتفاقی که نه تا پیش از استاکسنت و نه بعد از آن دیگر مشاهده نشده است. این یعنی ارزش استاکسنت دستکم نیم میلیون دلار بود. همه شواهد نشان میداد یک نفر یا حتی یک گروه تبهکار پشت ساخت این بدافزار نیستند.

تحقیقات بیشتر درباره روش حمله استاکسنت به هدف نشان میداد که برای ساخت این بدافزار از جاسوسهای واقعی استفاده شده است. دسترسی به برخی از مجوزهای لازم در دو کمپانی مجزا در تایوان نیاز به عبور فیزیکی از چندین در، تأیید هویت از طریق اثر انگشت چند نفر، و همزمان استفاده از چند رمز عبور بود. تحقیقات بیشتر درباره استاکسنت نشان داد که هدف از ساخت این بدافزار، یک دستگاه کاملاً خاص است که شرکت «زیمنس» آن را تولید میکند. این دستگاه در رده «پیالسی»ها یا «کنترلگر منطقی برنامهپذیر» قرار میگرفت.

پیالسیها رایانههای کوچکی هستند که به تجهیزات فیزیکی مانند پمپ، والو کنترل، یا موتور متصل میشوند و کارشان روشن و خاموش کردن و کنترل سرعت تجهیزات یا کارهایی از این دست است. پیالسیها در تجهیزات زیرساختی از نیروگاههای برق گرفته تا کارخانهها و از تجهیزات کنترل ترافیک گرفته تا تجهیزات ارتباطاتی کاربرد دارند. بنابراین هدف از طراحی استاکسنت حمله به بخشی مهم از زیرساختهای یک کشور بود. هدف استاکسنت آنقدر خاص بود که این بدافزار رایانههای قربانی را به طور کامل بررسی میکرد و اگر تشخیص میداد یک رایانه، هدفش نیست، به آن کاری نداشت.

تحقیقات نشان داده بود هدف استاکسنت برخی کنترلگرهای خاص ساخت زیمنس هستند

استاکسنت کشورهای مختلفی را درگیر کرد، از آمریکا و استرالیا گرفته تا انگلیس و آلمان و فرانسه و سراسر اروپا. بنابراین هیچکس نمیدانست که آیا این بدافزار زمان خاصی را در نظر دارد تا در آن برق کل دنیا را قطع کند یا کاری مشابه این انجام دهد. شرکتهای امنیتی تمام تلاش خود را میکردند تا این بمب ساعتی را قبل از انفجار، خنثی کنند. در این میان، یک نکته توجه همه را جلب کرد. ایران بیشترین شمار قربانیان استاکسنت را داشت. تا قبل از این، هیچ تهدید امنیت سایبری دیگر وجود نداشت که هدف اصلیاش ایران بوده باشد.

کارشناسان امنیت سایبری برای حل این معادله به اخبار ژئوپلتیک روز مراجعه کردند و دیدند چندین انفجار در خطوط لوله انتقال گاز ایران رخ داده که هیچ توجیهی برای آنها وجود ندارد. همزمان ترور دانشمندان هستهای ایران در اوج خود بود. تحقیقات بیشتر و کمک یک داوطلب از هلند نشان داد که هدف استاکسنت سیستمهای کنترلگر صنعتی در ایران هستند که به طور خاص فرکانس را در تأسیسات هستهای ایران کنترل میکنند.

«دیوید سنگر» متخصص امنیت سایبری و جاسوسی درباره تحقیقاتش راجع به استاکسنت توضیح میدهد: «به خاطر محرمانه بودن این عملیات، سخنگوهای رسمی دولتی نه تنها نمیتوانستند درباره آن صحبت کنند، بلکه خودشان هم چیزی درباره آن نمیدانستند.» تحقیقات سنگر او را به سرنخهایی در میان آمریکاییها، اسرائیلیها و اروپاییها رساند، چون چنانکه خود او میگوید: «[استاکسنت] به وضوح بزرگترین و تخصصیترین نمونه از استفاده یک یا دو دولت از سلاح سایبری برای اهداف تهاجمی بود.» سنگر در ادامه توضیح میدهد که چگونه بررسیهای تاریخیاش او را به سرنخهای بیشتری رسانده است: «ایران چگونه اولین رآکتور هستهایش را به دست آورد؟ ما [آمریکاییها] آن را به این کشور دادیم؛ در زمان شاه.»

«گری سیمور» هماهنگکننده کاخ سفید در امور کنترل تسلیحاتی و سلاحهای کشتار جمعی میگوید: «در دوران دولت نیکسون، آمریکا اصرار زیادی به حمایت از برنامه هستهای شاه داشت. همچنین شواهدی وجود دارد که نشان میدهد شاه به فکر دستیابی به سلاحهای هستهای هم افتاده بود، چون میدید همه او را به عنوان «پلیس خلیج فارس» تشویق و تهییج میکنند.» بعد از انقلاب اسلامی در ایران، نقشه آمریکاییها عوض شد و مقامات این کشور به سراسر دنیا رفتند و هر کسی را که فکر میکردند ممکن است فناوری و دانش هستهای را در اختیار ایران بگذارد متقاعد کردند تا حتی فناوری صلحآمیز هستهای را هم به ایران ندهد. با این حال، «عبدالقدیر خان» که او را پدر برنامه هستهای پاکستان دانستهاند، از دست آمریکاییها در رفت.

اولین رآکتور هستهای را آمریکاییها به شاه ایران اهدا کردند، کسی که بعدها درصدد ساخت سلاح هستهای هم برآمد

تحقیقات درباره ارتباط آمریکا و اسرائیل به عنوان سرسختترین مخالفان برنامه هستهای ایران ادامه پیدا کرد. با این وجود، هنوز هم نه درون کد استاکسنت و نه در اظهارات مقامات آمریکایی و اسرائیلی هیچ مدرک قطعیای وجود نداشت که ساخت این بدافزار را به واشنگتن و تلآویو نسبت دهد. بنابراین باید راهی پیدا میشد تا با مخفی ماندن هویت افرادی که مصاحبه میشدند، اطلاعات دقیقتری در اینباره از آنها دریافت شود.

اولین سؤال از یکی از منابع آژانس امنیت ملی در اینباره این بود که «چرا با وجود آنکه همه ما میدانیم استاکسنت چه بود، هدفش چه بود و چه کسی آن را ساخت و به کار برد، هنوز هم هیچکس درباره آن صحبت نمیکند؟» جواب این منبع این بود: «شاید شما آنقدری اطلاعات در اینباره ندارید که فکر میکنید دارید.» وی توضیح میدهد که اگرچه میخواهد درباره این عملیات توضیحات بدهد، اما قرار نیست افشاگری کند، چون به آژانس امنیت ملی اعتقاد دارد و نمیخواهد مانند اسنودن عمل کند.

وی سپس ادامه میدهد دلیل اینکه میخواهد روشنگری کند این است که مردم درباره استاکسنت و استفاده آمریکا از این سلاح سایبری اطلاعات غلطی دارند و این اطلاعات باید اصلاح شود، چون هزینه اشتباه درباره این موضوع بیش از حد زیاد است: «ما [آژانس امنیت ملی] [ساخت و بهکارگیری] استاکسنت را انجام دادیم. این یک واقعیت است. [استاکسنت] یک عملیات عظیم چندملیتی و بینسازمانی بود. در آمریکا، سیا، آژانس امنیت ملی و فرماندهی سایبری ارتش بودند. در انگلیس از «ستاد ارتباطات دولت» استفاده کردیم. اما شریک اصلی ما اسرائیل بود. آنجا موساد مسئول این عملیات بود و ابعاد فنی را واحد 8200 [معادل آژانس امنیت ملی در اسرائیل] به عهده داشت. اسرائیل کلید واقعی حل این معادله است.»

منبع آژانس امنیت ملی با اشاره به اینکه درون آژانس هیچکس از نام استاکسنت برای اشاره به پروژه استفاده نمیکرد بلکه به آن «بازیهای المپیک» میگفتند، میگوید سانتریفیوژهای «پی1» مشابه آنچه که در ایران وجود داشت، در آمریکا مورد آزمایش قرار گرفتند و با این بدافزار به آنها حمله شد تا اطمینان حاصل شود که در این سانتریفیوژها با استفاده از استاکسنت تخریب میشوند. رژیم صهیونیستی هم در مرکز تحقیقات هستهای خود در دیمونا همین آزمایشها را انجام داده بود. وقتی جورج بوش در «اتاق وضعیت» کاخ سفید تکههای سانتریفیوژ تخریب شده را از روی میز برداشت، به این نتیجه رسید که این پروژه ارزش انجام را دارد. وی سپس دستور انجام عملیات را داد.

منبع آژانس امنیت ملی میگوید نام رمزی استاکسنت، «بازیهای المپیک» بوده است

به محض روی کار آمدن اوباما در سال 2008، صحبتها درباره جدی گرفتن «دفاع سایبری» بالا گرفت، اما هرگاه درباره تهاجم سایبری سؤال میشد، ناگهان همه سکوت میکردند. هیچکس حرفی در اینباره نمیزد. با این حال، بخشی از اسنادی که اسنودن افشا کرد نشان میداد بخش مهمی از بودجه تصویبی دولت اوباما برای برنامههای سایبری به حمله اختصاص داشت و نه به دفاع. این اسناد به خوبی نشان داد که استاکسنت صرفاً مرحله اول از تلاشهای بسیار گستردهتر دولت آمریکا برای ایجاد نوعی کاملاً جدید از سلاحهای جنگی بوده است.

چیین توضیح میدهد: «استاکسنت تنها یک پیشرفت و تحول در زمینه بدافزار نبود، بلکه یک انقلاب در زمینه تهدیدهای سایبری بود. اکثر تهدیدهای امنیتی قبلی توسط یک اپراتور در نقطهای از دنیا کنترل میشدند. اینها دستگاه شما را آلوده میکردند، اما بعد با اپراتور خود تماس میگرفتند و کسب تکلیف میکردند. اپراتور میتوانست به آنها بگوید: «به این فولدر برو و این فایل را برای من بفرست و دستگاه بعدی را آلوده کن» و غیره. استاکسنت نمیتوانست از این قابلیت استفاده کند، چون دستگاههای هدفش در شبکهای کار میکردند که به اینترنت اتصال نداشت.»

با این وجود، این تصور که چون یک شبکه داخلی در یک نیروگاه برق یا پالایشگاه به اینترنت متصل نیست، پس امکان ندارد مورد حمله قرار بگیرد، توهم محض است. منبع آژانس امنیت ملی میگوید: «اولین باری که میخواستیم کد [بدافزار] را وارد [دستگاههای هدف در] نطنز کنیم، از عوامل انسانی استفاده کردیم؛ شاید عوامل سیا یا به احتمال زیاد عوامل موساد؛ تیم ما در اینباره اطلاعی نداشت. تمرکز ما بر این بود که کد را به گونهای بنویسیم تا وقتی وارد نطنز شد، بتواند به طور مستقل وظیفه خود را انجام بدهد.» یکی دیگر از پیامدهای این استقلال این بود که هیچکس نمیتوانست بعد از ورود بدافزار به دستگاه هدف، جلوی حمله را بگیرد یا اجرای آن را متوقف کند. بنابراین سازندگان این بدافزار تصمیم قطعی برای تخریب دستگاههای هدف گرفته بودند.

نقش اوباما در اینباره چه بود؟ وی به اتاق وضعیت میرفت و نقشههای غولپیکری از تأسیسات غنیسازی نطنز را جلوی خود باز میکرد. سپس طراحان استاکسنت برای او توضیح میدادند که چه پیشرفتهایی کردهاند و از او میخواستند تا اجازه مرحله بعدی حمله را صادر کند. رئیسجمهور آمریکا طی یکی از این دیدارها به دستیاران خود گفته بود نگران آن است که وقتی اخبار این حمله سایبری به ایران [و دست داشتن آمریکا در آن] منتشر میشود، چینیها، روسها و دیگران از آن به عنوان بهانهای برای حمله به آمریکا استفاده کنند. بنابراین وی نگرانیهایی داشت، اما این نگرانیها آنقدر بزرگ نبودند که مانع از اجرای نقشههایش شوند.

اوباما شخصاً بر اجرای پروژه استاکسنت نظارت داشت و دستور آن را صادر کرده بود

سال 2010 تصمیمی مبنی بر تغییر کد استاکسنت اتخاذ شد. منبع آژانس امنیت ملی در اینباره میگوید: «عوامل انسانی ما میگفتند همیشه قادر نیستند بروزرسانیهای کد را وارد نطنز کنند. بنابراین به ما گفتند باید روشی سایبری برای ورود کد به نطنز ابداع کنیم. روش ورود به سیستم بسیار حساس بود. اگر به اندازه کافی تهاجمی نبود، نمیتوانست به درون سیستم نفوذ کند و اگر بیش از حد تهاجمی بود، ممکن بود [بدافزار بیش از اندازه] گسترش پیدا کند و در نتیجه کشف شود.»

یکی از بخشهایی که در کد استاکسنت وجود داشت و توجه تحلیلگران را جلب کرد، بخشی بود که نشان میداد کد کنونی نسخه 1.1 از استاکسنت است. بنابراین نسخههای قبلی هم وجود داشت و چه بسا نسخههای بعدی هم در راه بود. وقتی کد نسخه 1.1 با کد بدافزارهای قبلی مقایسه شد، نسخههای پیشین استاکسنت نیز کشف شد. این نسخهها به هیچ عنوان به اندازه نسخه 1.1 تهاجمی نبودند. چیین میگوید: «اولاً، انسانها در یک دستگاه قربانی باید برخی عملیاتها را انجام میدادند تا بدافزار بتوانند به دستگاههای دیگر منتقل شود. دوماً، نسخههای قبلی نتوانسته بودند وارد شبکه نطنز شوند. و سوماً احتمالاً توان تخریبی نسخههای قبلی به اندازه کافی نبوده و نتوانسته سازندگان را راضی کند.»

با این وجود، منبع آژانس امنیت ملی در واکنش به این عقیده که نسخههای اولیه استاکسنت نتوانستهاند وارد نطنز شوند، این عقیده را «مزخرف» میخواند و توضیح میدهد: «ما همیشه میتوانستیم وارد نطنز شویم. حتی نسخههای اولیه بازیهای المپیک هم میتوانستند این کار را بکنند. [دلیل تغییر کند این بود که] آنچه آژانس امنیت ملی انجام میداد همیشه آرام و زیرکانه بود، اما مشکل اینجا بود که واحد 8200، اسرائیلیها، دائماً به ما فشار میآوردند تا هجومیتر باشیم.»

نسخه 1.1 استاکسنت به خاطر پیشرفتهایی که داشت و تلاش در جهت اینکه به تنهایی بتواند عملیات انجام دهد، بالأخره سر و صدا ایجاد کرد و توجه شرکتهای امنیت سایبری را به خود جلب نمود. وقتی دهها هزار دستگاه آلوده به استاکسنت بررسی شدند تا منبع گسترش این بدافزار پیدا شود، مشخص شد که اولین دستگاههای آلوده شده 5 دستگاه بودند که همگی در داخل ایران قرار داشتند. همه این دستگاهها متعلق به شرکتهایی بودند که در زمینه کنترل صنعتی فعالیت میکردند و هر 5 شرکت با تأسیسات نطنز مرتبط بودند.

ویروسی که به تأسیسات هستهای ایران حمله کرد، نسخهای از یک پروژه عظیم توسط دولت آمریکا برای ایجاد جنگ سایبری بود

«یوسی ملمان» نویسنده کتاب «جاسوسان مخالف آرماگدون» که حدود 30 سال در زمینه اطلاعات و جاسوسی در اسرائیل تحقیق کرده، میگوید: «موساد وظیفه انتقال ویروس [به درون نطنز] را به عهده داشت. «میر داگان» مدیر موساد، تحت فشار زیادی از سوی نتانیاهو بود تا [هر چه سریعتر] نتایج را به او گزارش بدهد.»

اظهارات منبع آژانس امنیت ملی در اینباره کمی متفاوت است: «اسرائیلیها کد طراحی شده ما برای نفوذ را گرفتند و آن را تغییر دادند. سپس به طور مستقل و بدون آنکه موافقت ما را جلب کنند، کد جدید را اجرایی کردند. سال 2010 حدوداً همان زمانی که شروع به کشتن دانشمندان ایرانی کردند، کد جدید اسرائیلیها هم وارد کار شد. این کد به جای آنکه خود را مخفی کند، شروع به خاموش کردن رایانهها کرد و طبیعتاً افراد هم متوجه شدند. از آنجایی که [اسرائیلیها] عجله داشتند، دردسرساز شدند. ویروس به دستگاههای دیگر گسترش پیدا کرد و به تمام دنیا رسید.»

افرادی که پشت این پروژه بودند، از جمله «لئون پانتا» مدیر وقت سیا بار دیگر در اتاق وضعیت با اوباما و جو بایدن معاون اول او رودررو شدند و توضیح دادند که برنامه به یکباره افسارگسیخته شده و از دستشان در رفته است. بایدن در یکی از جلسات به سبک مشهور خودش عصبانی شد و اسرائیلیها مقصر دانست. وی گفت حتماً اسرائیلیها بودهاند که کد را تغییر دادهاند و موجب گسترش آن شدهاند. اوباما به مقامات ارشد دولتش گفت: «شما به من گفته بودید این [بدافزار] از شبکه [نطنز] خارج نخواهد شد، اما شد. گفتید ایرانیها هرگز نخواهند فهمید که کار، کار آمریکا بوده است، اما فهمیدند. گفتید [این پروژه] تأثیر گستردهای روی برنامه هستهای آنها خواهد گذاشت، اما نگذاشت.»

برنامه هستهای ایران پس از حمله استاکسنت نه تنها متوقف نشد، بلکه با شتاب بیشتری پیش رفت

برنامه هستهای ایران طبق گزارشهای آژانس بینالمللی انرژی اتمی بعد از ترور دانشمندان هستهای و حمله استاکسنت و تشدید تحریمهای اقتصادی، اگرچه مدت کوتاهی با مشکل مواجه شد، اما به سرعتی باورنکردنی پیشرفت کرد و حتی سرعت پیشرفتش به طور چشمگیری بیشتر از قبل شد.

یکی از نکات مهم در این مستند این است که آمریکاییها هیچگاه تا کنون به استفاده از یک سلاح سایبری اعتراف نکردهاند؛ با این وجود، به لطف اسنادی که اسنودن افشا کرده، میدانیم که سال 2012 اوباما دستورنامهای صادر و در آن برخی از شرایطی را بیان کرد که سلاحهای سایبری تحت آن شرایط امکان استفاده را دارد. با این حال، نکته اینجاست که هرگونه استفاده از سلاح سایبری نیاز به امضای رئیسجمهور دارد. این ضرورت در دنیای فیزیکی تنها برای یک مورد دیگر در دولت آمریکا وجود دارد: استفاده از سلاح هستهای.

در این مستند مشخص شد که استاکسنت ساخته آمریکا و اسرائیل بوده و هدفی جز تخریب برنامه هستهای ایران نداشته است. اکنون سؤالی که مطرح است، اینکه چرا هنوز هم کسی از آمریکاییها طلب عذرخواهی، غرامت و به طور کلی جبران این حمله سایبری را نمیکند؛ همچنین این سوال نیز مطرح است، با وجود این که مسئولان و کارشناسان هسته ای توانستند جلوی حمله سایبری توسط ویروس استاکسنت را بگیرند، اما چرا هیچ اثر تصویری حتی یک مستند از این موفقیت مهم دانشمندان هسته ای ساخته نشده است؟

منبع: مشرق

انتهای پیام/